Internet - ein Haifischbecken

Geschichte

der Sanitär-, Heizungs-, Klima- und Solartechnik

Abkürzungen im SHK-Handwerk

Bosy-online-ABC

Alle Links und Ratschläge sind natürlich ohne Gewähr.

Um die genaue, sich ständig änderne, aktuelle Rechtslage abzuchecken,

sollte man immer einen Fachmann/Fachanwalt zu Rate ziehen. |

|

|

|

Die Ausbreitung des Internets hat zu einem grundlegenden Wandel des Kommunikationsverhaltens und der Mediennutzung im beruflichen und privaten Bereich geführt. Die kulturelle Bedeutung dieser Entwicklung wird manchmal mit der Erfindung des Buchdrucks gleichgesetzt. Unseriöse Geschäftspraktiken in den Bereichen Abmahnwesen, Inkassowesen, Tracking-Tools, E-Mail- oder Telefonwerbung und Spams sind immer wieder Gegenstand von Beschwerden der Internetnutzer.

Besonders die Homepagebetreiber, aber auch die Teilnehmer in Diskussionsforen (z. B. Haustechnikforum, Expertenforum Bau) oder in sozialen Netzwerken (z. B. Facebook, XING), sollten sich über die rechtlichen Bedingungen und Folgen bei einem falschen Verhalten informieren, damit sie sich nicht in den "Fallstricken" des Internets verfangen.

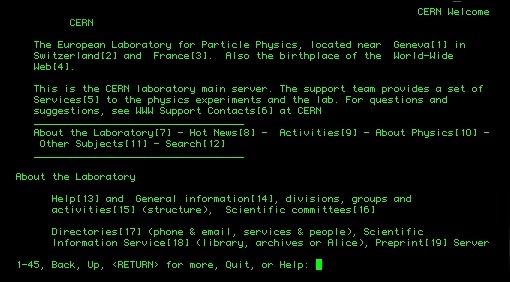

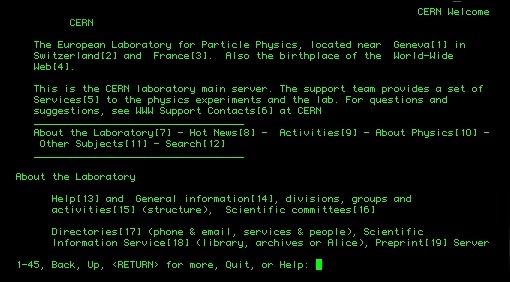

Das Internet ("Inter" (zwischen) - "Netz", interconnected networks [miteinander verbundene Netzwerke]) ist ein weltweites Netz zwischen Computern. Verbunden ist das Computernetz über Modem und Kabel (LAN) oder kabellos über WLAN (Wireless Local Area Network).

Von zuhause aus oder mobil vom Rechner aus nutzt man die Verbindungen eines Dienstleisters (Provider), um den eigenen Computer mit dem Internet zu verknüpfen. Der Computer ist dann Teil des Internets: Die einzelnen Computer bilden über LAN oder WLAN zunächst einmal kleine Netzwerke mit anderen Computern. Das geschieht dadurch, dass sie mit einem Server (Zusteller) verbunden sind.

Server sind leistungsstarke Computer, auf denen die Anfragen vieler Computer eingehen und Inhalte (Daten) aus dem Netz gespeichert sind sowie zugestellt werden können. Die Server wiederum sind ebenfalls mit anderen Servern verbunden.

Das geschieht über Knotenpunktrechner (Router). Theoretisch kann jeder Computer, der mit dem Internet verbunden ist, zu jedem beliebigen Computer, der ebenfalls im Internet verankert ist, Kontakt aufnehmen.

Das "Internet" bezeichnet nur dieses Grundgerüst, wird aber oft mit dem "WWW – World Wide Web" (weltweites Netz) verwechselt, denn das "WWW" meint ein System, das über Internetadressen (Links) Datenanfragen und Datenaustausch ermöglicht. Es ist auch die Voraussetzung für Suchmaschinen. Man benötigt zur Nutzung einen Browser (Firefox, Wicrosoft Edge, Chrome usw.).

Die Daten, nach denen man fragt, liegen auf einem der Server (Zusteller-Computer). Diese Anfrage kann dann über das Internet an einen Server gesendet werden. Wenn die gewünschten Daten nicht auf dem angeschriebenen Server liegen, kann die Anfrage über weitere Knotenpunktrechner (Router) im Netz geleitet werden.

Wenn alles wie geplant läuft, trifft die Anfrage schließlich auf den Zielserver und die Daten (Antworten) werden an den anfragenden Computer zurückgeleitet. |

Erklärvideo auf der informativen und hilfreichen Plattform

für Kinder, Lehrkräfte und Eltern von dem Verein "Internet-ABC e. V."

|

Wie funktioniert das Internet?

Cloudflare Germany GmbH

Internet

TechTarget, Inc. |

|

DSL - VDSL - ADSL

Die DSL (Digital Subscriber Line [Digitale Teilnehmeranschlussleitung]) bezeichnet einen technischen Übertragungsstandard für Daten. Um diese zu empfangen und zu versenden, benutzt DSL die Kupferleitungen des Telefonnetzes (Teilnehmeranschlussleitungen [TAL]). Damit das funktioniert und eine Verbindung ins Internet auch parallel zu Telefongesprächen bestehen kann, arbeitet DSL mit verschiedenen Frequenzbereichen. Die niedrigen Frequenzen werden für die Telefonie genutzt, der ungleich größerer Frequenzbereich darüber ist der Internetnutzung vorbehalten.

Der von DSL genutzte Frequenzbereich ist weitaus größer als der einer Internetverbindung über einen analogen Telefonanschluss oder auch ISDN. Zudem wurde der Frequenzbereich im Laufe der Jahre weiter erhöht, sodass auch immer höhere Datenübertragungsraten realisiert werden konnten. Immerhin bis zu 50 Mbit/s lassen sich mit einem DSL-Anschluss realisieren, unter Zuhilfenahme von Vectoring2 lässt sich diese Zahl auf bis zu 250 Mbit/s erhöhen.

Doch auch wenn DSL-Internetanschlüsse eine enorme Verbesserung gegenüber ISDN darstellen, ist die Technologie nicht fehlerfrei – im Gegenteil. Die Erhöhungen des Frequenzbereichs gehen zulasten der Reichweite und so muss das Signal auf dem Weg zum Backbone1 immer wieder verstärkt werden. Haushalte, die sich weit von der nächsten Vermittlungsstelle entfernt befinden, erreichen daher oftmals nur einen Bruchteil der gewünschten Datenübertragungsrate..

Ein großer Vorteil der DSL-Internetanschlüsse bestand lange darin, dass einfach die vorhandenen Telefonleitungen genutzt werden konnten. Doch damit hat die DSL-Übertragung auch die Probleme des Kupfernetzes geerbt: Die Leitungen sind empfindlich gegenüber Wettereinflüssen, elektromagnetische Felder und benachbarte Adern stören sich gerade zu Stoßzeiten gegenseitig bei der Übertragung.

Im Gegensatz zu zukunftssicheren FTTH-Anschlüssen mit Glasfaserleitungen (Fiber To The Home) gelten die Kapazitäten von DSL-Anschlüssen daher als weitestgehend erschöpft.

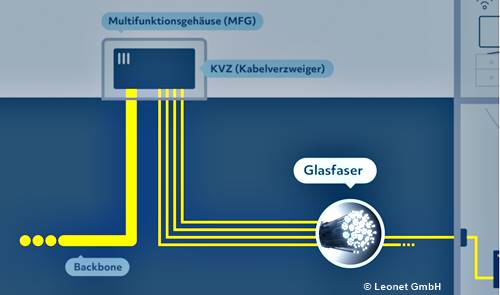

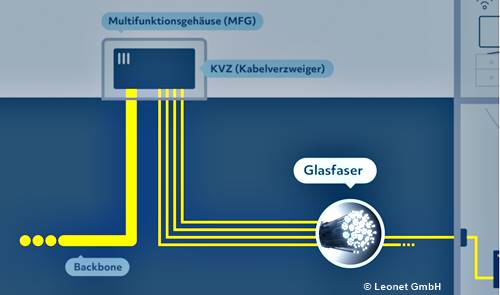

1 Als Backbone (Rückgrat) bezeichnet man die leistungsstarken Kernnetze, auf denen das Internet basiert. Diese Basisnetze verbinden die einzelnen Teilnetze der Regionen und ermöglichen den weltweiten Datenaustausch. Dort werden die Daten aller Nutzer gebündelt und blitzschnell an Verkehrsknoten rund um den Globus versendet.

Um dabei schnelle Übertragungsraten realisieren zu können, müssen die Netze über besonders große Breitbandkapazitäten verfügen. Die Glasfaser im Backbone liefert genau diese Qualität und ermöglicht dort schon heute Datenraten von bis zu 100 Gbit/s – ein guter Beleg dafür, welche Übertragungsgeschwindigkeiten mit Lichtwellenleitern (LWL) möglich sind.

Quelle: Deutsche Glasfaser Holding GmbH |

DSL einfach erklärt

Deutsche Glasfaser Holding GmbH |

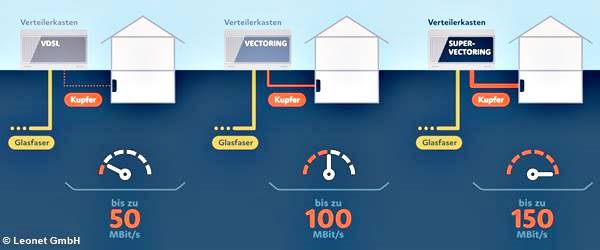

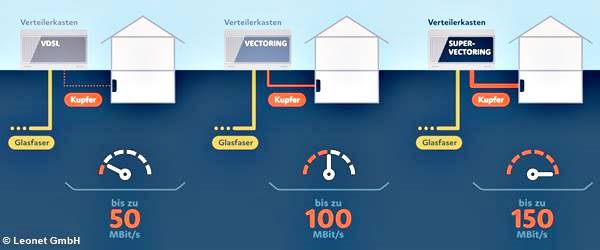

2 Beim Vectoring wird im Wesentlichen auf die vorhandene Infrastruktur zurückgegriffen. Wo bereits jetzt VDSL Leitungen, bestehend aus Glasfaser- und Kupferkabeln, vorhanden sind, müssen lediglich die Kabelverzweiger umgerüstet werden. Das ist relativ schnell und kostengünstig möglich. Ein aufwendiges Verlegen von Glasfaserkabeln entfällt.

Durch diese Umrüstung werden einerseits die Datenraten von bisher maximal 50 Mbit/s auf bis zu 100 Mbit/s gesteigert. Aus VDSL 50 wird also VDSL 100. Zum anderen steigt aber auch im Allgemeinen die Verfügbarkeit von VDSL: An einzelnen Adressen, wo bisher zum Beispiel nur DSL 16000 möglich ist, kann künftig VDSL 25 oder VDSL 50 geschaltet werden.

Technisch gesehen setzt Vectoring am Kupfer-Teilstück zwischen Kabelverzweiger und Hausanschluss an. Dort kommt es bisher mit der herkömmlichen VDSL-Technik zu den größten Geschwindigkeits-Verlusten. |

Vectoring

Thomas Rauh, www.dslweb.de - Ehninger AG |

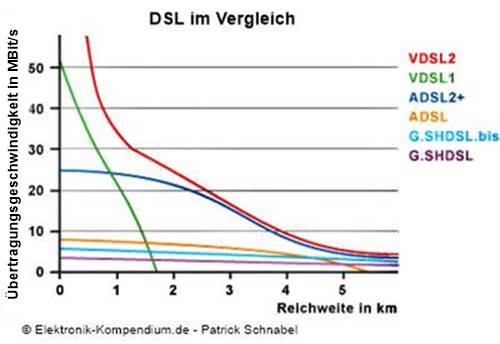

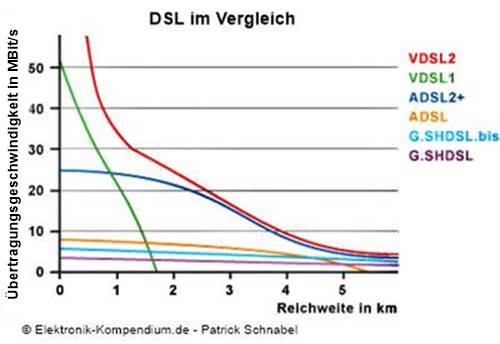

DSL bietet die Möglichkeit hohe Datenraten auf dem herkömmlichen Kupferkabel zu erreichen. Jede DSL-Technik nutzt ein weit größeres Frequenzspektrum als POTS und ISDN und erreicht damit eine sehr hohe Übertragungsgeschwindigkeit. Die Reichweite des Signals ist jedoch stark begrenzt. Diese Einschränkung liegt daran, dass die benutzten Teile des Frequenzspektrums durch Ressonanzeffekte (Schwingung), Verzerrungen und Fremdeinstrahlungen beeinträchtigt werden. Die Leitungsdämpfung erhöht sich mit steigender Frequenz und der Leitungslänge zur Vermittlungsstelle. Je länger eine Leitung ist, desto kleiner die Datenrate. Oder, je höher die Datenrate, desto geringer die Reichweite. Die Begrenzung von Reichweite und Übertragungsrate führt dazu, dass DSL nicht überall möglich ist wo ein Kupferkabel liegt.. |

DSL im Vergleich

Quelle: Elektronik-Kompendium.de - Patrick Schnabel

|

|

DSL - Digital Subscriber Line

Elektronik-Kompendium.de - Patrick Schnabel |

Erklärvideo

DSL, Glasfaser oder TV-Kabel - Das sind die Unterschiede für Ihr Internet

Tim Aschermann, CHIP.de - BurdaForward GmbH

Was ist DSL? Einfach und verständlich erklärt

Tim Aschermann, CHIP.de - BurdaForward GmbH

|

|

DSL-Abschaltung

Da Kupfernetze für DSL/VDSL (Digital Subscriber Line/Very High Speed Digital Subscriber Line - Digitaler Teilnehmeranschluss) und Glasfaser parallel zu betreiben unwirtschaftlich ist, werden Pläne für die DSL-Abschaltung ausgearbeitet. Die Bundesnetzagentur hat jetzt ein Impulspapier (Impulse zur regulierten Kupfer-Glas-Migration) vorgelegt, das eine Abschaltung in drei Phasen beschreibt.

Auf 45 Seiten will das Papier eine Diskussionsgrundlage für den Technologiewechsel von Kupfer auf Glasfaser schaffen, um die Migration geordnet, transparent und zukunftsorientiert zu gestalten. Marktteilnehmer sind zur Stellungnahme aufgerufen, um den Regulierungsrahmen weiterzuentwickeln.

3 Phasen für die DSL-Abschaltung

Die Bundesnetzagentur hat laut Telekommunikationsgesetz (TKG) - § 34 Migration von herkömmlichen Infrastrukturen) die Befugnis, den Migrationsprozess zu überwachen und zu steuern.

Diese drei Phasen sind dafür vorgesehen:

• Freiwillige Migration: In der ersten Phase setzt man darauf, dass sich die beste Technik mit passenden Angeboten durchsetzt und möglichst viele Haushalte freiwillig die DSL-Verträge kündigen und auf Glasfaser umsteigen. Netzbetreiber vermarkten ihre Produkte, auch in Vorleistung für andere Anbieter nach dem Open-Access-Prinzip.

• Umstiegsplan: Sind genügend Haushalte in einem Gebiet auf Glasfaser umgestiegen, kann der Netzbetreiber einen Abschaltplan bei der Bundesnetzagentur einreichen. Der wird geprüft und es werden Kündigungs- und Migrationsbedingungen festgelegt. Die Unterlagen werden dann veröffentlicht und es besteht die Möglichkeit, dazu Stellung zu nehmen. Anschließend trifft die Bundesnetzagentur ihre Entscheidung für die Migration in den einzelnen Gebieten.

- Abschaltung: Die dritte Phase umfasst die Abschaltung der Kupfernetze und den Abschluss der Migration. Endkunden sollen mit genügend Vorlauf über die Pläne und alternative Produkte informiert werden. Das Kupfernetz soll erst dann abgeschaltet werden, wenn alle Haushalte ordnungsgemäß migriert sind.

Damit bis 2030 alle Haushalte in Deutschland einen Glasfaseranschluss bekommen können, wurde von der Bundesnetzagentur das Gigabitforum geschaffen, ein Expertenkreis aus Vertretern von Verbänden, Anbietern von Telekommunikations-Anschlüssen, des zuständigen Bundesministeriums und der Bundesländer sowie des Wissenschaftlichen Instituts für Infrastruktur und Kommunikationsdienste.

Erste Pilotprojekte sind bereits durchgeführt worden, mit denen man Erfahrungen rund um den Wechsel von kupferbasierten DSL-Anschlüssen auf Glasfaser sammeln will. Dabei hat man verschiedene Vorgehensweisen getestet. In einem Fall wurden zum Beispiel bestehenden DSL-Kunden vom Anbieter die Verträge gekündigt. In einem anderen Fall hat man nur den Vertrieb von DSL-Produkten gestoppt und Bestandskunden Glasfaser-Angebote unterbreitet.

Diese Erfahrungen sollen helfen, eine Gesamtstrategie für die DSL-Abschaltung in Deutschland zu erarbeiten. Bisher fehlt so ein übergreifender Plan noch. Betroffen von der Kupferabschaltung wären derzeit rund 24 Millionen Haushalte in Deutschland, die auf DSL setzen.

Quelle: Joerg Geiger, Redaktion CHIP - BurdaForward GmbH

DSL-Aus beschlossen: So läuft die Abschaltung in ganz Deutschland ab

Joerg Geiger, Redaktion CHIP - BurdaForward GmbH

DSL-Abschaltung in Deutschland gestartet: Neue Ära wird eingeläutet

Joerg Geiger, Redaktion CHIP - BurdaForward GmbH

Wann die DSL-Abschaltung kommt – Der Verbraucher wird entscheiden

Sandra Rohrbach, Deutsche Telekom AG |

Vectoring ist eine Telekommunikationstechnologie, die die Leistung von DSL-Verbindungen auf Kupferleitungen verbessert. Sie reduziert das "Übersprechen" auf Doppeladern, indem sie die Signale in Echtzeit überwacht und anpasst. Dies führt zu einer erhöhten Datenübertragungsrate und -stabilität für Breitband-Internetzugänge.

|

Glasfaser ist eine aus Glas bestehende dünne Faser. Ihre Bündelung in einem Kabel wird als Lichtwellenleiter zur schnellen Datenübertragung genutzt, da die Daten als optische Lichtsignale in Lichtgeschwindigkeit verschickt werden. Der Vorteil ist die erhebliche höhere Bandbreite und dass dies Kabel unempfindlich gegenüber Störfelder und abhörsicher ist.

LEOXIKON - Glasfaser-Wissen auf einen Klick

Leonet GmbH

Vectoring

Thomas Rauh, www.dslweb.de - Ehninger AG |

|

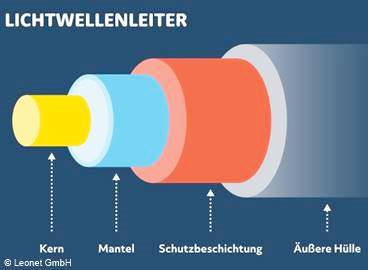

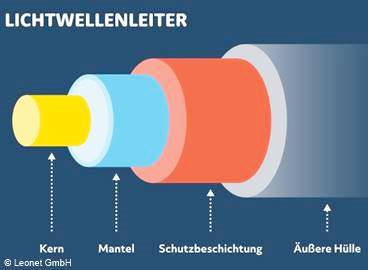

| Lichtwellenleiter |

Lichtwellenleiter

("Lichtleiter" oder "LWL-Kabel")

Quelle: Leonet GmbH

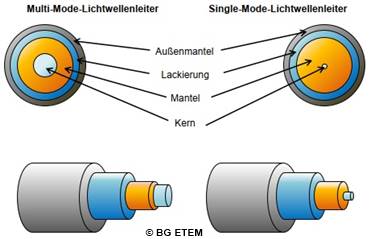

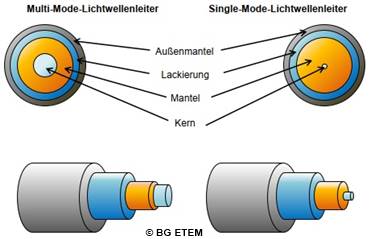

Single-Mode- und Multi-Mode-Lichtwellenleiter

Quelle: BG ETEM

|

Ein Lichtwellenleiter ("Lichtleiter" oder "LWL-Kabel"), ist ein Übertragungsmedium für optische Signale, wie sie in der Glasfasertechnologie verwendet werden. Ein Lichtwellenleiter besteht aus einem dünnen Glasfaserkern*, der von einem Mantel aus einem anderen Glas oder Kunststoffmaterial umgeben ist. Der Kern ist so beschaffen, dass er Lichtsignale reflektiert und entlang des Kabels leitet.

* Glasfaser ist eine aus Glas bestehende dünne Faser. Ihre Bündelung in einem Kabel wird als Lichtwellenleiter zur schnellen Datenübertragung genutzt, da die Daten als optische Lichtsignale in Lichtgeschwindigkeit verschickt werden. Der Vorteil ist die erhebliche höhere Bandbreite und dass dies Kabel unempfindlich gegenüber Störfelder und abhörsicher ist. |

|

Lichtwellenleiter werden in zwei Arten unterteilt, welche sich in Aufbau und Funktionsweise unterscheiden:

Singlemode-Fasern

• Glasfaserkern mit geringem Durchmesser

• Nur eine Lichtart übertragbar

• Für Lichtsignale, die größere Entfernungen überbrücken müssen

Multimode-Fasern

• Glasfaser mit dickerem Kerndurchmesser und strahlenförmigen Profil

• Mehrere Lichtarten übertragbar

• Erlaubt eine höhere Bandbreite, ist jedoch in der Reichweite begrenzt

Die Verwendung von Glasfaserkabeln als Lichtwellenleiter hat die Übertragung von Informationen in der Telekommunikation revolutioniert, da sie eine schnelle und zuverlässige Datenübertragung über große Entfernungen ermöglichen. Sie sind heute ein wesentlicher Bestandteil moderner Kommunikationsnetzwerke und haben viele Vorteile gegenüber herkömmlichen Kupferkabeln.

Quelle: Joerg Geiger, Redaktion CHIP - BurdaForward GmbH

. |

Die Verlegung der Glasfaserkabel erfolgt nicht dem einfachen "Plug-and-play"-Prinzip. Sie umfasst eine Reihe von Verfahren, die, wenn sie genau befolgt werden, mit der erforderlichen Sicherheit durchgeführt werden können. Zunächst muss festgelegt werden, welcher Kabeltyp (Singlemode oder Multimode) und welcher Steckverbinder verwendet werden soll.

Ein weiterer Punkt, der zu beachten ist, sind die Antennenstützen, die in einem Abstand von höchstens 91 cm angebracht werden müssen. Alle Rohre, durch die ein Kabel geführt wird, müssen schmal genug sein, damit es gut befestigt werden kann. Gleichzeitig müssen sie breit genug sein, um keinen Druck auf das Kabel auszuüben, da dies die Faser schädigen oder sogar brechen könnte.

Bei den Sendern und Empfängern ist zu beachten, dass sie so positioniert werden müssen, dass sie bei hoher Netzauslastung nicht überlastet werden. Ein Glasfasersender hat im Vergleich zum maximalen Eingangspegel von optischen Empfängern eine hohe Ausgangsleistung. In diesem Zusammenhang kann ein optisches Dämpfungsglied eingesetzt werden, das die Leistung von Kurzstreckenverbindungen verringert, um eine Überlastung zu vermeiden.

Vorteile von Glasfasern

• Übertragungsgeschwindigkeit: Die meisten weltweit verwendeten Glasfaserkabel sind in der Lage, 40 Gbit/s (Gigabit pro Sekunde - 109 Bits/s) zu übertragen. Es gibt jedoch auch Technologien, die bis zu 1 Pbit/s (Petabit pro Sekunde - 1015 Bits/s) übertragen können.

• Widerstandsfähigkeit gegen elektromagnetische Störungen: Glasfaserkabel bestehen aus dielektrischen Materialien, und die Ausbreitung des Lichts innerhalb dieser Materialien wird nicht durch externe elektromagnetische Wellen gestört.

• Geringe Signalabschwächung: Im Gegensatz zu Leiterkabeln können Glasfaserkabel Informationen mit geringen Verlusten übertragen: etwa 0,2 dB/km (0,2 Dezibel – Einheit der Intensität der von der Welle übertragenen Energie).

• Kosten: Glasfaserkabel sind billiger als Kupferleiterkabel.

• Nutzungsdauer: Diese Kabel haben eine sehr lange Lebensdauer, die auf über 100 Jahre Dauerbetrieb geschätzt wird.

• Platzbedarf: Aufgrund der Datenübertragungsrate nehmen Glasfaserkabel viel weniger Platz ein als herkömmliche Kabel.

Nachteile von Glasfasern

• Anwendung: Glasfaserkabel werden unter die Erde verlegt oder sind immer mit dem Boden verbunden

• Anfälligkeit: Im Vergleich sind Glasfaserkabel extrem empfindlich und brüchig, sie sind auch nicht formbar und können daher nur geradlinig verlegt werden.

• Entfernungen: Obwohl sie nur wenig Licht absorbieren, benötigen Glasfaserkabel, die große Entfernungen zurücklegen, wie. Unterseekabel, viele Signalverstärker, um Lichtintensität-Verluste auszugleichen.

Quelle: RS Components GmbH |

Der Glasfaserkabel-Ratgeber

RS Components GmbH

Glasfaserausbau in Deutschland

Deutsche GigaNetz GmbH

Glasfaser statt DSL – So gelingt der Umstieg

Nina Draese, ingenieur.de - VDI Verlag GmbH

LEOXIKON - Glasfaser-Wissen auf einen Klick

Leonet GmbH

Lichtwellenleiter-Kommunikations-Systeme

Schnell wie der Blitz

Eva Janick, Martin Brose, BG ETEM

Berufsgenossenschaft Energie Textil Elektro Medienerzeugnisse |

|

| Netzwerk |

. .

|

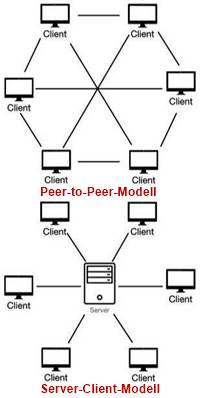

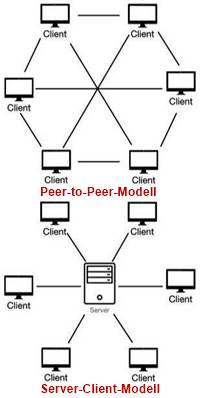

Ein Netzwerk in der Informationstechnologie ist die Verbindung von mindestens zwei Computersystemen, entweder per Kabel oder drahtlos über eine Funkverbindung. Das einfachste Netzwerk ist der Zusammenschluss von zwei Computern, die mit einem Kabel verbunden werden. Dabei handelt es sich um ein Peer-to-Peer-Netzwerk.

Heutige Netzwerke sind in der Regel etwas komplexer und bestehen nicht einfach nur aus zwei Computern. Bei Systemen mit mehr als zehn Teilnehmern kommen standardmäßig Server-Client-Netzwerke zum Einsatz.

Bevor man sich mit der Netzwerktechnik befasst, muss folgendes überlegt werden:

• Welche Anforderungen stelle ich an das Netzwerk?

• Benötige ich es lokal oder mit höherer Reichweite?

• Wie viele Teilnehmer peile ich an und welche Auslastung geht damit einher?

• Soll das Netzwerk privat, öffentlich oder sowohl als auch sein?

• Wie hoch muss die Netzwerk-Sicherheit sein?

• Welche Hardware benötige ich?

• Kann ich das Netzwerk selbst aufbauen oder benötige ich einen Experten? |

|

Peer-to-Peer-Modell

Das Peer-to-Peer Modell (P2P) ist das einfachste Netzwerk. Es ist der Zusammenschluss von zwei oder mehr Computern, die drahtlos oder mit einem Kabel verbunden werden. Die Teilnehmer, die sogenannten Peers, sind hier gleichberechtigt. Es gibt also keine hierarchische Ordnung.

P2P-Netzwerke bieten eine Vielzahl von Vorteilen gegenüber traditionellen Client-Server-Netzwerken. Einer der bedeutendsten Vorteile ist die Skalierbarkeit. Während in einem Client-Server-Netzwerk die Ressourcen und die Bandbreite des Servers begrenzte Wachstumsfaktoren darstellen, können in einem P2P-Netzwerk die Ressourcen und die Bandbreite aller Peers genutzt werden. Dies sorgt für eine höhere Kapazität und oft auch für eine bessere Verteilung von Lastspitzen auf viele unterschiedliche Knoten. Zudem erleichtern P2P-Netzwerke den direkten Datenaustausch zwischen Benutzern, was neue Formen von Anwendungen und Diensten möglich macht. Die dezentralisierte Natur dieser Netzwerke macht sie auch widerstandsfähig gegen Zensur und Ausfälle, da es keinen zentralen Punkt gibt, der angegriffen oder abgeschaltet werden kann.

Server-Client-Modell

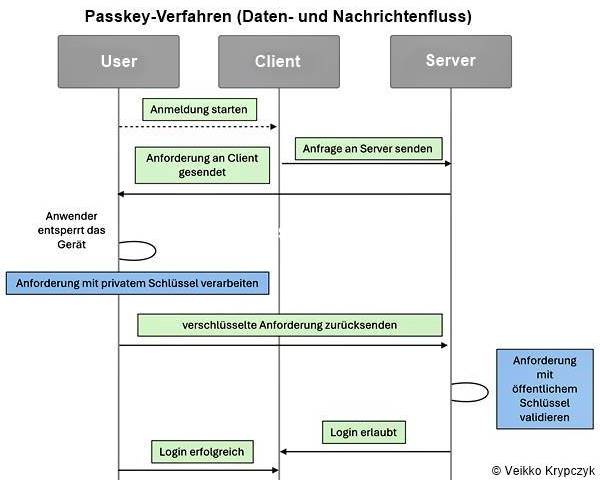

Das Server-Client-Modesll (Client-Server-Konzept,, -System, -Prinzipoder-Architektur) ist etwas komplexer und bezieht einen Server, einen zentralen Rechner, mit ein. Er stellt den anderen Teilnehmern (Clients) seine Dienste zur Verfügung und ist ihnen hierarchisch übergeordnet. Im Gegensatz zu den Clients laufen auf dem Server nur spezielle Server-Software und dessen Dienste. Daher muss er immer angeschaltet bleiben.

Um einen Dienst bzw. eine Information vom Server zu erhalten, stellt ihm der Client immer zunächst eine Anfrage (Request). Der Server wertet die Anfrage dann aus, bearbeitet sie und sendet den entsprechenden Dienst als Antwort (Response) an den Client zurück.

Das Server-Client-Modell kommt am häufigsten beim Surfen im Internet zum Einsatz. Dabei fragen Clients, hier die Webbrowser, den Inhalt bestimmter Websites bei einem Webserver an. Der Server nimmt dann die Anfragen entgegen, verarbeitet sie und sendet die gewünschte Website mit ihren Inhalten zurück an den Client. |

Es gibt verschiedene Arten von Netzwerken, die in Unternehmen eingesetzt werden.

• LAN (Local Area Network): Ein LAN ist ein Netzwerk, das sich auf einen begrenzten geografischen Bereich wie ein Büro, ein Gebäude oder ein Campus erstreckt. Es wird häufig für den internen Datenaustausch und den Zugriff auf gemeinsame Ressourcen verwendet.

• Ethernet bezieht sich auf die kabelgebundene Datenübertragung innerhalb eines lokalen Netzwerks (Local Area Network / LAN). Innerhalb eines solchen geschlossenen Netzwerks sind Computer, Drucker und Server über spezielle LAN-Kabel miteinander verbunden und können untereinander kommunizieren.

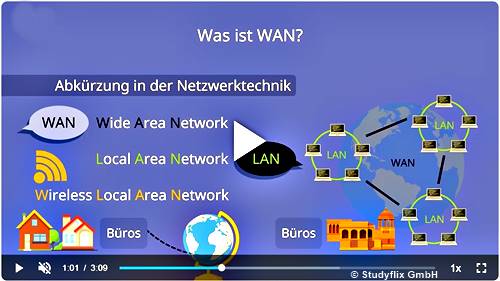

• WAN (Wide Area Network): Ein WAN erstreckt sich über größere geografische Entfernungen, oft über Städte oder sogar Länder hinweg. Es ermäglicht die Vernetzung von entfernten Standorten eines Unternehmens und den Zugriff auf entfernte Server oder Cloud-Dienste.

• Intranet: Ein Intranet ist ein privates Netzwerk, das nur von den Mitarbeitern eines Unternehmens genutzt wird. Es dient der internen Kommunikation, der Bereitstellung von Unternehmensinformationen und der Zusammenarbeit.

• Extranet: Ein Extranet ist eine Erweiterung des Intranets, das es externen Partnern, Kunden oder Lieferanten ermöglicht, auf bestimmte Ressourcen und Informationen zuzugreifen. Dies fördert die Zusammenarbeit mit externen Stakeholdern.

• Cloud-Netzwerk: Cloud-Netzwerke basieren auf Cloud-Infrastruktur und ermöglichen den Zugriff auf Ressourcen und Dienste, die in der Cloud gehostet werden. Dies bietet Skalierbarkeit und Flexibilität.

• Mobilfunknetzwerk: Mobilfunknetzwerke ermöglichen die drahtlose Kommunikation über Mobiltelefone und andere mobile Geräte. Sie sind entscheidend für die mobile Arbeitsweise von Unternehmen.

|

Erklärvideo auf der informativen und hilfreichen Plattform von Studyflix GmbH

Netzwerktechnik-Grundlagen: Das kleine Einmaleins der Netzwerke

Linda Fritzler, IT-Planet GmbH

Was ist ein Computernetzwerk?

Amazon Web Services, Inc.

Wie funktioniert ein Netzwerk?

Jan Reutersberg, netzorange IT-Dienstleistungen GmbH & Co. KG

8 Schritte zum perfekten Netzwerk

Ein Kaufleitfaden

Cisco Systems, Inc. |

|

| Netzwerkinfrastruktur |

Netzwerkinfrastruktur

|

Es gibt mehrere wesentliche Netzwerkgeräte und -komponenten, die eine Netzwerkinfrastruktur ausmachen. Zu den wesentlichen Komponenten einer Netzwerkinfrastruktur gehören häufig ein Modem, ein Server, ein Hub, ein Switch, ein Router, und eine Firewall. Je nach den spezifischen Anforderungen des Netzwerks können viele weitere Komponenten Teil einer Netzwerkinfrastruktur sein. Dazu gehören Load Balancer, drahtlose Zugangspunkte, VPNs, DNS-Server, Netzwerk-Schnittstellengeräte (NIDs) und vieles mehr..... |

|

Ein Hub sendet Daten ungefiltert an alle angeschlossenen Geräte, kann diese aber nur nacheinander übertragen. Switches hingegen identifizieren Mac-Adressen und übertragen Daten nur an für sie bestimmte Empfänger – und zwar an mehrere zeitgleich und in kürzester Zeit. Um in das Internet zu kommen wird ein Router notwendig. Er arbeitet auf der Layer 3 des OSI-Schichtenmodells und ist damit für die Datenübertragung über Verbindungsabschnitte, aber auch verschiedene Netzwerke zuständig. Dazu nutzt er IP-Adressen.

Um eine Netzwerksicherheit herzustellen sind Firewalls notwendig, um Daten vor Bedrohungen zu schützen. Sie überwachen den Netzwerkverkehr und blockieren unerwünschte Zugriffe. Access Points (AP - Daten senden und empfangen) sichern drahtlose Verbindungen durch starke Sicherheitsprotokolle (z. B. WPA2, WPA3 [WLAN-Verschlüsselung]).

• Der Begriff Modem setzt sich aus „Modulator“ und „Demodulator“ zusammen und bezeichnet ein Gerät, das Signale zwischen zwei Endgeräten über unterschiedliche Übertragungswege (Telefon, Kabel, Glasfaser usw.) austauschen kann.

Ein Modem wird im Regelfall dazu verwendet, um die Kommunikation zwischen dem Router im Heimnetzwerk und der Gegenstelle beim Internetprovider zu ermöglichen. Die Bezeichnung Modem ist zwischenzeitlich allerdings veraltet bzw. wird kaum noch genutzt. Viel eher trifft man heutzutage auf die Bezeichnung Router, wobei in jedem Router freilich auch ein Modem integriert ist, um eben eine entsprechende Internetverbindung zum Provider herzustellen. Im Gegensatz zum reinen Modem können Router aber auch Geräte untereinander via WLAN oder LAN miteinander koppeln und stellen damit quasi die zentrale Einheit eines Heimnetzwerks dar.

Technisch gesehen werden die digitalen Signale vom sendenden Modem auf eine Trägerfrequenz im Hochfrequenzbereich aufmoduliert und vom empfangenden Modem wieder demoduliert. Das kann via Telefonleitung, Glasfaser- oder Koaxialkabel passieren. Die empfangenen Informationen werden vom eigenen Modem also wieder in eine „verständliche“ Form umgewandelt und an den Router weiterleitet. Dieser hat dann die Aufgabe, das Signal an die verbundenen Geräte zu übertragen, sodass alle Geräte Zugang zum Internet erhalten. Eine direkte Kommunikation zwischen Router und Internetanbieter ist aufgrund der Hochfrequenzmodulation nicht möglich, weswegen das Modem quasi als Übersetzer fungiert.

• Ein Server ist ein spezialisiertes Computersystem oder Softwareanwendung, welche dazu dient, Ressourcen, Daten oder Dienste für andere Computer bereitzustellen. Diese Computer werden auch als Clients bezeichnet, welche sich an diesen Daten bedienen und Zugriff besitzen.

In Computernetzwerken spielen Server eine wichtige Rolle, denn sie sind für die Verwaltung von Anfragen, welche von Clients gesendet werden, verantwortlich. Diese Anfragen nehmen sie kontinuierlich und zuverlässig entgegen, verarbeiten diese und geben die angeforderten Informationen oder Dienste zurück. Zu den Diensten gehören Dateifreigabe, E-Mail-Kommunikation, Datenbankzugriff, Webseitenzugriff und weiteres. Server können in verschiedenen Konfigurationen erworben werden, von leistungsstarken Rack-Servern in Rechenzentren, bis hin zu kleinen Servern, welche von kleinen Unternehmen oder Privatpersonen genutzt werden.

Die Auswahl des richtigen Servers hängt von den spezifischen Anforderungen ab, wie z. B.: Leistung, Skalierbarkeit, Dienstleistung oder Speicherkapazität. Somit spielen Server eine wichtige Rolle in IT-Infrastrukturen, da sie effizient Dienste bereitstellen und die gemeinsame Nutzung von Ressourcen ermöglichen.

• Ein Hub überträgt alle Daten an jeden an ihn angeschlossenen Teilnehmer eines LAN-Netzwerkes. Er arbeitet auf Schicht 1 des OSI-Modells (Bitübertragungsschicht).

Seine Arbeit ist allerdings limitiert: Mehrere angeschlossene Geräte und größere Datenmengen verlangsamen die Leistung. Das betrifft dann alle Netzwerkteilnehmer – also auch die, die Informationen eigentlich gar nicht benötigen.

Ein Hub ist daher sowohl wegen der geringen Leistung als auch dem fehlenden Datenschutz im Unternehmensumfeld ungeeignet. Aber auch in privaten, sehr kleinen Netzwerken wird diese Art der Datenübertragung immer seltener genutzt.

Die Anschaffung ist kostengünstig, sie haben aber eine geringe Geschwindigkeit, keine Datensicherheit und sind wenig effizient.

• Ein Switch ist die verbesserte Weiterentwicklung eines Hubs. Auch er sendet Daten an Netzwerkteilnehmer, unterscheidet diese allerdings anhand ihrer Mac-Adresse. Auf diese Weise gelangen Informationen nur an die Instanz, für die sie auch bestimmt sind.

Das ist aus Sicht des Datenschutzes wichtig, ermöglicht gleichzeitig aber auch eine schnellere Übertragung, ohne nicht beteiligte Teilnehmer überhaupt zu beeinträchtigen. Zusätzlich kann ein Switch mehrere Datenübertragungen gleichzeitig managen.

Switches arbeiten auf Schicht 2 des OSI-Modells (Sicherheitsschicht) und haben einem Hub damit Funktionen zur Fehlererkennung und -behebung und der Adressierung voraus. Es gibt außerdem sogenannte Layer-3-Switches (die dritte Schicht des OSI-Modells ist die Vermittlungsschicht), die zusätzlich grundlegende Routing-Funktionen übernehmen.

Sie arbeiten mit einer hohe Geschwindigkeit, haben eine effiziente Ressourcennutzung und eine hohe Sicherheit durch zielgerichtete Zustellung, haben aber hohe Anschaffungskosten.

• Ein Router ist ein Netzwerkgerät, das den Datenverkehr zwischen Computern und Netzwerken steuert und weiterleitet. Er arbeitet auf Schicht 3 des OSI-Modells und ermöglicht die Kommunikation zwischen unterschiedlichen IP-Netzen.

Durch Routing-Tabellen und Netzwerkinformationen bestimmt der Router den besten Weg für Datenpakete und überträgt sie effizient zwischen Netzwerksegmenten. Router haben mehrere Netzwerkanschlüsse und bieten oft Sicherheitsfunktionen wie Firewall-Filterung und Netzwerkadressübersetzung (NAT).

Router sind unerlässlich für den Datenaustausch zwischen Netzwerken und sind in verschiedenen Ausführungen erhältlich, von Heimroutern für den privaten Gebrauch bis hin zu Unternehmensroutern für große Organisationen.

Sie leiten Daten effizient weiter, haben umfassende Sicherheitsfunktionen und ermöglichen den Zugang zum Internet. Die Kosten sind hoch, haben eine komplexe Einrichtung und Leistungsprobleme sind möglich.

• Eine Firewall ist eine Sicherheitsvorrichtung und dient zum Schutz von Rechnern und IT-Hardware vor unbefugten Zugriffen von außen, z. B.: das Eingreifen von Unbefugten auf sensible Daten, das Einschleppen von Viren in das Firmennetzwerk oder der Verlust von Daten.

Dabei überwacht die Firewall den laufenden Datenverkehr und entscheidet aufgrund vorgesehener Regeln, ob die Kommunikationsdaten blockiert oder weitergeleitet werden. Unerlaubte Netzwerkzugriffe werden somit unterbunden. Firewalls können in verschiedenen Formen erworben werden, bspw. als Softwarelösung, Hardwarelösung oder aus deren Kombination.

Der Einsatz von Firewalls ist besonders wichtig, um firmeneigene Hardware vor unsicheren Netzwerken (Internet …) zu schützen oder um die eigenen Netzwerke zu strukturieren. Daher sind sie eine wichtige Komponente für die Sicherheit von Unternehmen.

Quelle: Linda Fritzler, IT-Planet GmbH |

Netzwerktechnik-Grundlagen: Das kleine Einmaleins der Netzwerke

Linda Fritzler, IT-Planet GmbH

Kompaktwissen Netzwerk-Infrastruktur

Savecall telecom vertriebs GmbH

Switch vs. Hub vs. Router: Wesentliche Unterschiede

IT-Planet GmbH

Darum ist ein Router wichtig!

GET Sol 1 GmbH

Was ist eigentlich eine Firewall?

Dirk Oltersdorf, G DATA CyberDefense AG |

|

| WAN |

WAN (Wide Area Network)

|

Ein WAN (Wide Area Network) erstreckt sich über größere geografische Entfernungen, oft über Städte oder sogar Länder hinweg. Es ermöglicht die Vernetzung von entfernten Standorten eines Unternehmens und den Zugriff auf entfernte Server oder Cloud-Dienste.

In der globalen Datenkommunikation spielen die WANs eine entscheidende Rolle, indem sie es ermöglichen, Daten schnell und zuverlässig über große Entfernungen zu übertragen. Unternehmen mit Standorten in verschiedenen Städten oder Ländern verlassen sich auf WANs, um ihre Netzwerke miteinander zu verbinden. Dies ermöglicht eine Zusammenarbeit in Echtzeit, egal wo sich die Mitarbeiter befinden. |

|

Ein typisches WAN besteht aus mehreren Schlüsselkomponenten:

• Endgeräte: Computer (Smartphone, Tablet, Laptop, Personal Computer) oder Netzwerkgeräte (z. B. Gateway, Router, Netzwerkbrücke, Modem, drahtlose Zugangspunkt, Netzwerkkabel, Leitungstreiber, Switches, Hub, Repeater) die Daten senden und empfangen.

• Router und Switches: Geräte, die den Datenverkehr im Netzwerk lenken und optimieren.

• Übertragungsmedien: Drahtgebundene Verbindungen (Kupferkabel, Glasfaser) oder drahtlose Verbindungen (Bluetooth, WLAN, Satellitenverbindung), die die physische Basis für die Datenübertragung bilden.

• WAN-Technologien: Technologien wie MPLS (Multiprotocol Label Switching) oder SD-WAN (Software-Defined Wide Area Network), die bei der Datenübermittlung über weite Distanzen eingesetzt werden.

Kabelgebundenes WAN

Die Vorteile liegen im Allgemeinen in der Sicherheit. In einer kabelgebundenen Netzwerkarchitektur müssen die Geräte physisch mit dem Netzwerk verbunden sein, was es Cyber-Angreifern erschwert, sich unbefugten Zugang zu verschaffen. Da eine physische Verbindung erforderlich ist, können Unternehmen außerdem die Anzahl der Geräte im WAN kontrollieren, die Zugriff auf das Netzwerk haben. Je weniger Geräte auf das Netzwerk zugreifen, desto geringer ist das Risiko, dass Malware die Infrastruktur infiziert.

Im Gegensatz zu einem drahtlosen System ist die höhere Geschwindigkei, weil ein kabelgebundenes Netzwerk keine Störungen von außen ausgesetzt sind, ist es eine schnellere Verbindung.

Die Nachteile betreffen die Hardware. Je mehr kabelgebundene Verbindungen, desto mehr Kabel müssen verwaltet werden. Bei der Verwendung eines kabelgebundenen Netzes können Mitarbeiter nur dann Zugang erhalten, wenn eine physische Verbindung verfügbar ist, was die Mobilität einschränkt.

Drahtloses WAN

Die Vorteile eines Wireless-WAN (WWAN) ist die Arbeitsplatzstandortunabhängigkeit, was Mitarbeitern eine größere Flexibilität bietet.

Die Nachteile sind die Risiken, da drahtlose Netzwerke im Allgemeinen anfälliger für Angriffe sind und die Geschwindigkeit drahtloser Netzwerke oft langsamer ist.

Um Kosten zu senken, kann ein Unternehmen seine WAN-Infrastruktur als Service von einem Service Provider mieten. Das WAN kann über einen dedizierten, privaten Kanal betrieben werden oder in einem hybriden Szenario Teile davon über ein gemeinsames, öffentliches Medium wie das Internet betreiben. |

Erklärvideo auf der informativen und hilfreichen Plattform von Studyflix GmbH

WAN

ausbildung-in-der-it.de - Noel Lang, c/o RA Matutis

WAN: Ports, Infrastruktur und Funktionsweise des Wide-Area-Networks

Fortinet , Inc.

|

|

| WLAN - LAN |

Büro- und Heimnetzwerk-Conrad

WLAN-Standard » Die Voraussetzung für eine

drahtlose

Kommunikation im lokalen Netzwerk

Conrad Electronic SE

. .

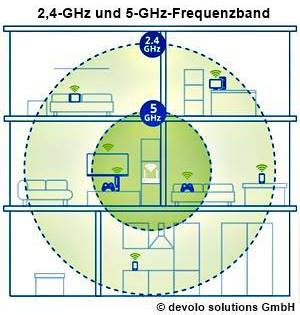

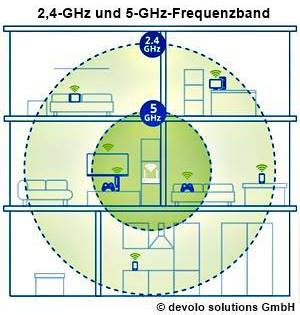

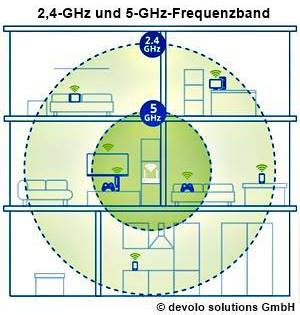

2,4- und 5-GHz-Frequenzband - Ersteres hat eine hohe WLAN Reichweite, ist aber langsamer und störanfälliger. Zweiteres ist schneller, dafür aber in seiner WLAN Reichweite beschränkter.

WLAN-Verstärker für ein schnelles WLAN im ganzen Haus

devolo solutions GmbH

|

Funknetzwerke können prinzipiell auf zwei verschiedenen Wegen betrieben werden: Im so genannten Ad-hoc-Modus werden zwei oder mehrere mobile Endgeräte direkt miteinander in Verbindung gebracht. Voraussetzung dafür ist, dass sie jeweils mit einer Funk-LAN-Karte ausgestattet sind. Zumeist werden WLANs aber im Infrastruktur-Modus betrieben. Die teilnehmenden Geräte kommunizieren dabei mit Hilfe eines so genannten Access Points, der als zentrale Funkbrücke fungiert. Ein solches Zugangsgerät kann auch die Anbindung an Teile eines Netzwerks ermöglichen, die über Kabel angeschlossen sind.

Die bekanntesten Beispiele dafür sind die Funk-DSL-Router. Die Standards, auf denen die drahtlose Übertragung basiert, werden vom Institut der Elektrik- und Elektronikingenieure (IEEE Institute of Electric and Electronic Engineers) genormt und werden daher auch mit diesem Kürzel als IEEE802.11x bezeichnet. Eine weniger verbreitete Alternative zu WLAN stellt WIMAX (Worldwide Interoperability for Microwave Access) dar, das mit dem Standard IEEE 802.16 arbeitet.

Zur Absicherung des Datenverkehrs über WLANs (Wireless Local Area Network) wurden mehrere Verschlüsselungsverfahren entwickelt. Die WEP-Verschlüsselung sollte nicht mehr verwendet werden, da sie keinen ausreichenden Schutz bietet. Für einen effektiven Schutz von WLAN sollte aber die weiterentwickelte Version WPA2 in Verbindung mit einem als Pre-Shared-Key (PSK) bezeichneten Passwort zum Einsatz kommen ("WPA2-PSK"). Dieser Pre-Shared-Key muss allen WLAN-Teilnehmern bekannt sein. Er dient dazu, bei jeder neuen Anmeldung einen speziellen Sitzungsschlüssel zu generieren. Sicherheit vor Eindringlingen bietet dieser Schlüssel allerdings nur, wenn die verwendeten Passwörter ausreichend lang und komplex sind. Ein höheres Maß an Sicherheit bringt WPA3 mit sich. Diese Version setzt moderne Verschlüsselungsmethoden ein und sorgt zum Beispiel für eine erhöhte Sicherheit bei sogenannten "Wörterbuch-Attacken". Die Verwendung von WPA2 bzw. WPA3 ist über die neueren Router-Modelle sowie in den jeweiligen WLAN-Geräten (z. B. Smartphone, Tablet oder Notebook) im Bereich der Einstellungen anwählbar. |

|

Bei dem LAN (Local Area Network) wird anders als bei einem wireless/kabellosen LAN sind die einzelnen Computer miteinander und mit dem Internet klassisch über Kabel verbunden. Die Ethernet-Kabel führen von den Rechnern zumeist zu einem Switch oder zu einem Router. Dieser verwaltet dann das Netzwerk als Server, der Anfragen und Befehle von den einzelnen Computern (den "Clients") entgegennimmt.

Dafür verteilt er die IP-Adressen im Netzwerk. Mithilfe der IP-Adressen lassen sich einzelne Computer im Netzwerk auffinden wobei IP für Internet Protokoll steht. Ein LAN kann neben normalen Rechnern auch andere Geräte, wie beispielsweise Drucker einbinden. Router besitzen häufig ein integriertes DSL-Modem, der die Verbindung zum Internet regelt, sodass nur ein Gerät nötig ist.

Die Vergabe von IP-Adressen ist notwendig, denn während elektrischer Strom zum Beispiel über eine Mehrfachsteckdose problemlos auf mehrere Geräte verteilt werden kann, ist dies bei einer Netzwerkverbindung anders. Ein Computer oder auch ein Drucker muss im Netwerk angemeldet sein und eine eindeutige Netzwerkadresse (die IP-Adresse) erhalten.

Man kann also nicht einfach aus einem Anschluss zwei machen und dann erwarten, dass beide Geräte ans Netz angeschlossen sind und miteinander Daten austauschen.

8 Tipps für ein sicheres Heimnetzwerk

Wenn ein Heimnetzwerk und alle damit verbundenen, internet fähigen Geräte schützen werden soll, dann muss vor allem den Router sicher einrichten und gut absichern. Mit den folgenden Basis-Tipps wird der Grundstein für den sicheren Betrieb des (W)LANs gelegt.

Disclaimer: Abhängig von Ihrem Routermodell und der derzeitigen Firmware-Version können Begrifflichkeiten geringfügig abweichen. Genaue Anleitungen sind im Benutzerhandbuch des Routers zu finden.

• Standard-Passwort für die Weboberfläche des Routers ändern

• Firmware und Updates aktuell halten

• Langes und komplexes WLAN-Passwort vergeben

• Standard-Netzwerknamen ersetzen

• Status der Firewall prüfen

• Sichere WLAN-Verschlüsselung beachten

• Fernzugriff deaktivieren

• Gast-Netzwerk einrichten

Quelle: Bundesamt für Sicherheit in der Informationstechnik (BSI) |

Wegweiser kompakt: 8 Tipps für ein sicheres Heimnetzwerk

Bundesamt für Sicherheit in der Informationstechnik (BSI)

WLAN – Kurzdefinition

devolo solutions GmbH

Heimnetzwerk einrichten: 5 Schritte zum vernetztem Zuhause

devolo solutions GmbH

|

|

| Wi-Fi |

. .

2,4- und 5-GHz-Frequenzband - Ersteres hat eine hohe WLAN Reichweite, ist aber langsamer und störanfälliger. Zweiteres ist schneller, dafür aber in seiner WLAN Reichweite beschränkter.

WLAN-Verstärker für ein schnelles WLAN im ganzen Haus

devolo solutions GmbH

|

Wi-Fi (Wireless Fidelity) und WLAN (Wireless Local Area Network) werden häufig synonym verwendet, jedoch ist dies nicht ganz richtig, denn es besteht ein klarer Unterschied zwischen WLAN und Wi-Fi. Beides sind drahtlose Netzwerke, jedoch ist WiFi nach bestimmten einheitlichen Standards zertifiziert.

Jedes Wi-Fi ist ein WLAN, aber nicht jedes WLAN ist ein Wi-Fi.

WiFi sendet Radiowellen auf verschiedenen Frequenzen, um drahtloses Internet und WLAN-Verbindungen mit unterschiedlichen Geschwindigkeiten bereitzustellen. Die Frequenzbereiche werden üblicherweise in 2,4 GHz, 5 GHz und 6 GHz unterteilt, wobei generell gilt: Je höher die WiFi-Frequenz, desto schneller ist das Internet. Je nach Ihren Bedürfnissen ist eine höhere Frequenz jedoch nicht immer besser. Niedrigere Frequenzen wie 2,4 GHz können größere Distanzen überwinden und bieten eine größere Spanne bei niedrigeren Geschwindigkeiten als 6 GHz, das zwar wiederum eine schnellere Geschwindigkeit und eine höhere Leistung bietet, aber nur kürzere Distanzen zurücklegen kann. |

|

Wi-Fi stellt eine wechselseitige Kommunikation zwischen einem Gerät und einem Router her. Wenn sich ein Gerät mit einem Wi-Fi-Netzwerk verbinden will, sendet es eine Rundsendung, die auch als "Probe Request“ bezeichnet wird und die Umgebung nach verfügbaren Netzwerken scannt. Der Router oder "Access Point" empfängt die Anfrage und antwortet mit seiner eigenen Rundsendung, dem "Beacon", bestehend aus dem Namen des Netzwerks (SSID), der Art von Verschlüsselung, die es nutzt (falls vorhanden), und der Signalstärke (RSSI). Dies sind wesentliche Elemente jeder WLAN-Verbindung.

Sobald ein Gerät den Beacon des Access Points empfängt, kann es sich mit dem Netzwerk verbinden, indem es eine Authentifizierungsanfrage sendet. Der Access Point verifiziert daraufhin die Zugangsdaten des Geräts (z. B. das WiFi-Passwort) und weist ihm eine IP-Adresse zu. Ab diesem Punkt ist das Gerät offiziell mit dem WiFi-Netzwerk verbunden. Es kann auf das Internet zugreifen, falls das Netzwerk an dieses angeschlossen ist, oder mit anderen Geräten im gleichen Netzwerk kommunizieren. Quelle: Proofpoint, Inc. |

Was ist Wi-Fi? - Proofpoint, Inc.

Was ist Wi-Fi 7? - Intel Deutschland GmbH |

|

| Langsames Internet |

Router <> Laptop Speedtest

WLAN zu langsam?

7 Tipps für ein schnelleres Internet

devolo solutions GmbH

Internet langsam: Was tun?

5 Schritte bei langsamer Verbindung

DSLregional.de - Konstantin Matern, Internetdienstleistungen Matern

|

Alle wünschen sich ein Highspeed-Internet. Aber oft sieht die Realität anders aus. Websites bauen sich schleppend auf, Videos buffern vor sich hin und Downloads werden zur Geduldsprobe. Wenn das Internet auf einmal extrem langsam ist, kann das viele Ursachen haben.

So wird der WLAN-Empfang beispielsweise durch Wände und Decken oder Störquellen beeinflusst. Die Gründe können aber auch überlastete Netzwerke, der Browser und/oder der Router sowie Schadsoftware (Viren, Würmer, Trojaner, Spyware, Adware, Ransomware) sein.

Die banalste Versuche sind die Stromnetzverbindung trennnen und wieder verbinden oder ein Neustart des Routers. Das hilft oft, wenn das WLAN plötzlich und erst seit kurzer Zeit schwächelt. Ebenfalls empfiehlt es sich, die Firmware sowohl des Routers als auch Ihrer Empfangsgeräte zu aktualisieren.

Wenn man auschließen kann, dass kein allgemeines Internet-Problem vorliegt, dann kann der PC via Ethernet-Kabel mit dem Router verbunden werden und ein Speedtest der Internetverbindung durchführen.

Zunächst sollte eingegrenzt werden, wo genau das Problem liegt. Ist das WLAN langsam, trotz guter Verbindung? Dann liegt das möglicherweise daran, dass das gesamte Internet zu langsam ist. Bevor man mit der weiteren Ursachenforschung abmüht, sollte diese Möglichkeit zunächst ausgeschlossen werden.

Dazu wird der PC via Ethernet-Kabel mit dem Router verbunden und die Internetverbindung mit einem Speedtest gemessen. Wird eine (deutlich) zu geringe Bandbreite festgestellt, ist das wahrscheinlich die Ursache des Internetproblems. Wenn die Zahlen jedoch stimmen und das Surfen über Kabel insgesamt schnell und responsiv erscheint, dann kann man von einer schlechten WLAN-Verbindung ausgehen. |

|

Fragen vor dem Speedtest:

• Ist das heimische WLAN-Signal ist dir nicht stark genug?

• Ist der Laptop oder PC auf dem neuesten Stand und gegen Gefahren gesichert (Schadsoftware [Viren, Würmer, Trojaner, Spyware, Adware, Ransomware])?

• Erfolgt die Anbindung über eine stabile LAN-Verbindung (Ethernet) und nicht über WLAN?

• Werden keine anderen Internetaktivitäten während der Messung gemacht?

Da es immer mal zu temporären Schwankungen der Internetgeschwindigkeit kommen kann, sollten unbedingt mehrere Messungen an unterschiedlichen Tagen und Tageszeiten gemacht werden. Die Bundesnetzagentur rät dazu, die Download- und Upload-Geschwindigkeit mit einem Speedtest an zwei unterschiedlichen Tagen mit je 10 Messungen zu testen. Dadurch kann nachweisen werden, dass die Leitung dauerhaft zu wenig Leistung liefert.

Die Internet-Geschwindigkeit ist im Provider-Vertrag vereinbart. Da nach dem Speedtest die gemessene Internetgeschwindigkeit bekannt ist, kann man im Internetvertrag nachlesen, welches Download- und Upload-Tempo die Leitung normalerweise bringen muss. Auf die Angabe wird man bei Vertragsunterzeichnung immer hingewiesen.

WLAN zu Hause verbessern

Das heimisches WLAN-Signal ist dir nicht stark genug? Tipps zum Optimieren des Heimnetzwerks und das WLAN verbessern

Heimnetzwerk optimieren und das WLAN verbessern.

• WLAN-Einstellungen verbessern

• Router-Software aktualisieren

• WLAN manuell auf 5 oder 6 GHz umstellen

• Freien Router-Kanal wählen

• Richtigen Standort wählen & WLAN-Störquellen vermeiden

• WLAN-Geräte priorisieren

• Nicht genutzte Geräte abschalten

• WLAN-Reichweite erhöhen mit Repeatern (WLAN-Verstärker)

• Router austauschen |

Zu langsames Internet – was kann ich tun?

Verbraucherzentrale Hamburg e. V.

Weshalb ist meine Internetverbindung so langsam?

Microsoft Corporation.

Langsame Internetverbindung auf Windows PC beheben:

Einfache Lösungen für schnelle Ergebnisse.

WindowsTechies.com

WLAN verstärken: 9 Tipps für besseres WLAN

Gabriel, Christoph Allgöwer, MMS E-Commerce GmbH |

|

| WLAN-Verstärker |

Der WLAN-Empfang eines jeden Routers ist begrenzt und wird zusätzlich durch dicke massive Wände und Decken sowie andere Störquellen (z. B. Mikrowellen, Öfen, Geschirrspüler, schnurlose Telefone, Fernseher, andere typische Haushaltsgeräte) eingeschränkt. Je nach Position des Routers hat man in entlegeneren Räumen schnell keinen guten WLAN-Empfang mehr.

Ein WLAN-Verstärker bzw. WLAN-Repeater wird in Reichweite des WLAN-Signals des Routers platziert. Der Repeater nimmt das Signal des Routers auf und erweitert die Reichweite des Routers, indem er ein neues Netzwerk aufbaut, mit dem sich die Endgeräte verbinden können. |

Der erste WiFi 6 Powerline-Adapter der Welt ist zugleich der Schnellste und revolutioniert die WLAN-Geschwindigkeit in Ihrem Zuhause! Mit 50 % mehr WLAN-Power als jeder WiFi 5-PLC-Adapter erreicht der devolo Magic 2 WiFi 6 bis zu 1800 Mbit/s (WLAN) und stellt diese jedem Nutzer zur Verfügung. Denn dank OFDMA werden die Kanäle flexibel genutzt: Bestes WLAN für alle – beim Senden, Empfangen und auch bei vielen parallelen Nutzern!.

|

.

.

|

Die Verteilung des Internetsignals erfolgt per Powerline-Technologie sogar mit bis zu 2400 Mbit/s direkt über die Stromleitung in jeden Raum. Mit einem Adapter wird jede Steckdose zum Access Point für leistungsstarkes Multiroom-WiFi. Und mehrere devolo Magic-Adapter verbinden sich ganz von allein zu einem lückenlosen Mesh-Netzwerk.

WiFi 6 ist der neueste WLAN-Standard 802.11ax und sorgt für höhere Geschwindigkeit, Effizienz und Sicherheit. Im Mittelpunkt der neuen Generation steht dabei OFDMA (Orthogonal Frequency Division Multiple Access [Orthogonale Frequenzteilung]) gegenüber MIMO (Multi-User Multiple Input Multiple Output [Mehrere Benutzer, mehrere Eingänge, mehrere Ausgänge]). Die Technik steigert die Effizienz der Datenübertragung durch flexible Nutzung der Kanäle und ihre Aufteilung in kleinere Einheiten. Das Resultat ist eine bessere Latenz bei kleinen Datenpaketen, was vor allem Gamern und Echtzeitanwendungen (Homeoffice, UHD-Streaming) zugutekommt.

Der erste WiFi 6 Powerline-Adapter

der Welt

devolo solutions GmbH |

|

WLAN-Verstärker für ein schnelles WLAN im ganzen Haus

devolo solutions GmbH

|

|

| Internetsicherheit |

Man muss keine Expertin oder Experte für IT-Sicherheit sein, um ein paar Grundregeln im verantwortungsbewussten Umgang mit Online-Diensten und internetfähigen Geräten zu beachten. Online-Zugänge für E-Mail, Onlinebanking, Online-Shopping und Sozialen Netzwerke benötigen eine besondere Aufmerksamkeit. Ausreichend starke und komplexe Passwörter und wenn möglich eine Authentifizierung mit einem zweiten Faktor sind dabei elementar wichtig.

Durch die fortschreitende Digitalisierung der Gesellschaft entstehen immer neue IT-Anwendungen für unseren Alltag. Möglicherweise sind in Zukunft viele Dinge nur noch digital zu erledigen. Doch nicht jede und jeder geht gleichermaßen routiniert mit dieser stetig weiterentwickelten Technik um. Für viele Menschen ist bereits die sichere Inbetriebnahme eines Smartphones eine echte Herausforderung, andere sind fast ununterbrochen online und mit allen Technologien bestens vertraut. Das Kompetenzlevel mag höchst unterschiedlich sein, Gedanken über einen sicheren Umgang sollte sich jede und jeder machen und das im besten Fall, bevor etwas passiert.

In Kooperation des BSI mit der "Polizeilichen Kriminalprävention der Länder und des Bundes" werden IT-Sicherheit Tipps zur Prävention gegeben. Außerdem wird gezeigt, was man "IT Notfall" unternehmen kann.

• Phishing-Checkliste

• Onlinebanking-Checkliste

• Schadprogramme-Checkliste

Tipps zur sicheren Nutzung des Internets

• Webbrowser anpassen und aktuell halten

• Betriebssystem und andere Software aktuell halten

• Anwendungen zum Virenschutz und eine Firewall nutzen

• Unterschiedliche Benutzerkonten anlegen

• Online- und Benutzerkonten mit sicheren Passwörtern schützen

• Vorsicht bei E-Mails und deren Anhängen

• Vorsicht bei Downloads, insbesondere von Programmen

• Zurückhaltung mit der Weitergabe persönlicher Daten

• Daten durch Verschlüsselung schützen

• Regelmäßig Sicherheitskopien anfertigen.

Quelle: BSI |

Basiselemente de Internetsicherheit Basiselemente de Internetsicherheit

Quelle:BSI

Basistipps zur IT-Sicherheit

Bundesamt für Sicherheit in der Informationstechnik (BSI)

|

Die vielleicht größte Bedrohung für Internetnutzer sind derzeit so genannte Drive-by-Downloads. Dabei handelt es sich um Schadprogramme (Ransomware), die sich Nutzer beim Besuch manipulierter Webseiten einfangen können. Auf dem zweiten Platz liegen Würmer und Trojaner (Malware). Trojaner führen auf infizierten Computern unerkannt gefährliche Funktionen aus und digitale Würmer verbreiten sich selbst über das Internet. Diese Gefahren wurden im Rahmen eines Berichtes der European Network and Information Security im Jahr 2021 zusammengestellt. Weitere Gefahren sind Attacken auf Datenbanken und Webanwendungen, massenhaft gekaperte und ferngesteuerte Computer (Botnets) oder betrügerische Mails und Webseiten (Phishing). Aber auch Social Engineering Taktiken werden immer effektiver.

Liste der größten Gefahren im Internet

• Drive-by-Downloads von Schadsoftware

Beim Besuch manipulierter Webseiten laden sich Internetnutzer unbewusst Schadsoftware auf den eigenen Rechner. Dabei werden in der Regel Sicherheitslücken von Browsern oder Zusatzprogrammen (Plugins) ausgenutzt. Drive-by-Downloads gelten inzwischen als wichtigster Verbreitungsweg für Computerviren und haben damit sogar die E-Mail verdrängt. Nutzer können sich schützen, indem sie immer die neuesten Versionen ihres Browsers und der genutzten Plugins wie Flash, Java sowie des Adobe Reader verwenden.

• Trojaner/ Würmer

Würmer und Trojaner gehören zu Klassikern unter den Schadprogrammen. Vor allem die Gefährlichkeit von Trojanern steigt wieder, da Cyberkriminelle zunehmend soziale Netzwerke und mobile Plattformen als Verbreitungsweg nutzen. Die Programme nisten sich unerkannt in einem Computersystem ein und führen dann gefährliche Aktionen aus, zum Beispiel übertragen sie Passwörter, die der Nutzer am Gerät eingibt. Einen guten, aber keinen absoluten Schutz bieten die jeweils aktuellsten Antivirenprogramme. Nutzer sollten zudem darauf achten, keine Software aus unsicheren oder unbekannten Quellen zu installieren.

• Attacken auf Datenbanken und Websites

Angriffe auf Datenbanken per SQL-Injection und auf Webseiten mittels Cross Site Scripting (XSS) sind weit verbreitet. XSS trifft vor allem die Anbieter von Online-Diensten, da Cyberkriminelle mit dieser Methode das Aussehen von Webseiten verändern können. Möglich ist aber auch das Auslesen von Login-Daten. Anwender können sich nur schützen, indem sie zum Beispiel Javascript oder Flash deaktivieren, was aber den Surfkomfort mindert. Noch wichtiger ist, dass Betreiber von Webseiten ihre Seiten sehr sorgfältig programmieren und überwachen.

• Viren-Baukästen (Exploit Kits)

Viren-Baukästen (Exploit Kits) sind Programme, die die Entwicklung individueller Schadsoftware ermöglichen und Cyberangriffe praktisch automatisieren. Die Programme können Drive-by-Downloads initiieren und nutzen eine Vielzahl weiterer Verbreitungswege, um Computer zu infizieren. Typisch für Viren-Baukästen ist ihre einfache Handhabung, die sie auch für technische Laien benutzbar macht.

• Botnetze

Ein Botnetz ist ein Netzwerk infizierter Computer. Die Rechner werden über das Internet zusammengeschaltet und von einem Botmaster kontrolliert. Aus Botnetzen können Spam- und Phishing-Mails versendet oder Webserver mit massenhaften Anfragen lahmgelegt werden (s.u.). Zudem können Cyberkriminelle auf den befallenen Computern Passwörter und andere Daten abgreifen. Das größte bislang entdeckte Botnetz umfasste rund 30 Millionen einzelne Rechner. Der Trend geht inzwischen zu kleineren Botnetzen, die nach Bedarf für kriminelle Zwecke eingesetzt werden. Nutzer sollten zum Schutz aktuelle Software und die neuesten Virenscanner inklusive Firewall verwenden. Die Webseite www.botfrei.de überprüft, ob der eigene Rechner Teil eines Botnetzes ist und reinigt ihn bei Bedarf.

• Denial-of-Service-Attacken

Denial of Service bedeutet „Verweigerung eines Dienstes“. Cyberkriminellen geht es darum, einen Webserver lahmzulegen, damit bestimmte Webseiten nicht mehr aufzurufen sind. Angreifer erreichen dieses Ziel, indem sie den Server mit massenhaften Anfragen beschäftigen und dieser unter der Last zusammenbricht. Neben erpresserischen Absichten wird diese Form des Angriffs auch häufig bei Protestaktionen eingesetzt. Die Angriffe können von einem einzelnen Computer oder von vielen ausgeführt werden, zum Beispiel aus einem Botnetz. Die Abwehr dieser Attacken muss von den Server-Administratoren gewährleistet werden.

• Social Engineering und Phishing

Der Gedanke hinter Social Engineering Taktiken – wie zum Beispiel dem Phishing – ist, dass Menschen die verwundbarste Stelle in jedem Sicherheitssystem darstellen. Studien haben gezeigt, dass ein Drittel aller IT-Infrastrukturvorfälle in Unternehmen durch Phishing und andere Social-Engineering-Methoden verursacht werden. Mit Hilfe von persönlichen Informationen, die aus öffentlichen Quellen wie zum Beispiel LinkedIn-Profilen entnommen werden, gelangen Angreifer durch die geschickte Verhaltensmanipulation der Mitarbeitenden an sensible Informationen. Die Wahrheit ist, dass es einfacher ist, Menschen zu hacken als Maschinen. Vorsicht bei unbekannten Mailings oder angeblichen Anrufen der eigenen IT-Dienstleister sollte daher das Gebot der Stunde sein.

Phishing als Teil von Social Engineering Taktiken wurde durch den Versand von E-Mail-Links zu gefälschten Bank-Seiten bekannt, auf denen die Opfer Kontozugangsdaten (PIN) und Transaktionsnummern (TAN) eingeben sollten. Inzwischen senden Kriminelle per E-Mail meist einen Trojaner, der die Daten heimlich ausspäht und überträgt. Angriffsziele sind neben Banken auch Bezahldienste, Online-Händler, Paketdienste oder soziale Netzwerke. Zuletzt sind Phishing-Angriffe verstärkt auf Smartphones beobachtet worden. Schutz bietet vor allem ein gesundes Misstrauen. Banken und andere Unternehmen bitten ihre Kunden nie per E-Mail, vertrauliche Daten im Netz einzugeben. Diese Mails am besten sofort löschen. Das Gleiche gilt für E-Mails mit Dateianhang oder Anfragen in sozialen Netzwerken.

• Datenklau und Datenverluste

Erst 2021 gab es einen spektakulären Fall, bei denen Cyberkriminelle 530 Millionen Facebook-Nutzerdaten erbeuten konnten. Neben den persönlichen Angaben ist vor allem der Verlust von Kreditkartendaten kritisch. Zudem können sich Hacker mit den gewonnenen Informationen auch bei anderen Diensten mit falscher Identität einloggen. Hauptgründe für Datenverluste sind Hacker-Angriffe und eingeschleuste Schadsoftware. Daneben spielen auch physische Angriffe und das so genannte Social Engineering eine Rolle. Dabei versuchen Kriminelle das Vertrauen von Mitarbeitern oder deren Angehörigen zu gewinnen, um Zugang zu kritischen Informationen zu erlangen.

• Rogueware/Scareware

Diese Computerviren bedienen sich der Mittel Täuschung und Angst. So wird dem Nutzer eine Infektion seines Computers gemeldet, die erst gegen Bezahlung behoben wird. Weit verbreitet sind Schadprogramme, die Logos von Bundespolizei, Landeskriminalämtern oder Institutionen wie der Gema verwenden. Der Virus legt das Computersystem lahm. Die Sperrung erfolge aufgrund einer illegalen Handlung und werde erst gegen Zahlung einer Strafe wieder aufgehoben. Auf solche Erpressungsversuche sollten sich Nutzer keinesfalls einlassen. Zudem sollten Antivirenprogramme und Firewall auf dem neuesten Stand sein.

• Spam

Spam ist das einzige Cybercrime-Phänomen, das tendenziell abnimmt. Dennoch sind etwa 45 Prozent aller E-Mails Spam. Ein Grund für den Rückgang ist die Ausschaltung einiger großer Botnetze in den vergangenen Jahren. Deutlich besser geworden sind die Spamfilter der E-Mail-Provider. Trotzdem ist weiter höchste Vorsicht geboten, da zunehmend gefährliche Schadsoftware in Spam-Mails enthalten ist. Nutzer sollten keine Mails unbekannter Herkunft öffnen und auch bei Nachrichten von bekannten Online-Diensten genau hinschauen.

Quelle: Vincent Bergner, Bitkom Servicegesellschaft mbH |

Gefahren im Internet: Die zehn größten Gefahren im Internet

Vincent Bergner, Bitkom Servicegesellschaft mbH |

. |

Die größten Gefahren im Internet und wie du dich vor ihnen schützen kannst

Ilma Vienažindytė, NordVPN - Nord Security

Langsames Internet: 8 häufigste Ursachen und wie man sie behebt

geschwindigkeit.de - Adam Haken |

. |

Was ist Internetsicherheit?

Fortinet, Inc.

Wie schütze ich mich vor Gefahren aus dem Internet?

BY die Bayerische Vorsorge Lebensversicherung a.G.

Wegweiser kompakt: 8 Tipps für ein sicheres Heimnetzwerk

Bundesamt für Sicherheit in der Informationstechnik (BSI)

Der Browser – Gefahren und Risiken

Bundesamt für Sicherheit in der Informationstechnik (BSI)

Die besten Antivirenprogramme für 2025: Windows und Mac

Tibor Moes, Gründer von SoftwareLab, Momento Ventures Inc |

|

SIM-Karte |

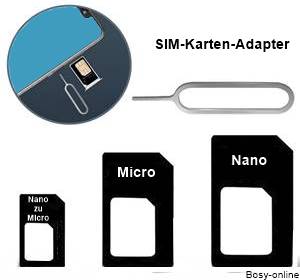

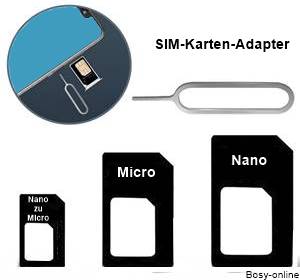

SIM-Karten-Formate

Quelle: Deutsche Telekom AG

|

Subscriber Identity Module – dafür stehen die drei Buchstaben der SIM. Ihre Hauptaufgabe ist es, den Nutzer im Mobilfunknetz zu identifizieren. Nur dann darf dieser überhaupt auf die angebotenen Dienste des Netzbetreibers zugreifen. Telefonieren, SMS schreiben, durchs Internet surfen – ohne SIM-Karte unmöglich. Schließen Sie einen Vertrag ab, erhalten Sie diese zusammen mit Ihrer Telefonnummer. Diese ist ebenso wie die Konditionen Ihres gewählten Tarifs an die SIM gebunden. Egal um welches Format es sich handelt, die SIM-Karte besteht immer aus einem Prozessor sowie einem Speicher und verfügt über eine individuelle PIN. Diese schützt den Nutzer vor Zugriffen durch unbefugte Dritte und damit vor Missbrauch.

Mini-SIM

Die Einführung multifunktionaler Handys ist auch die Geburtsstunde der 15 x 25 mm großen Mini-SIM gewesen. Diese wird auch als Standard-SIM bezeichnet und heißt bei der Telekom KlassikSIM. Sie ist deutlich kleiner als ihre Vorgängerin und braucht damit weniger Platz im Gerät. Dadurch überlässt sie weiteren Bauteilen im Geräteinneren mehr Raum. Zu den ersten Modellen mit Mini-SIM zählen das iPhone 3G und das Samsung Galaxy S2. |

|

Micro-SIM

Um mehr als 50 Prozent ist dieses SIM-Karten-Format kleiner als die Mini- bzw. Standard-SIM und beläuft sich auf 12 x 15 mm. Aus technischer Sicht bestehen wenige Unterschiede zwischen den beiden. Dadurch können Sie aus der Mini-SIM ohne Probleme eine Micro-SIM machen. Dies ist durch Zuschneiden, Herausbrechen oder Stanzen möglich. Dieses SIM-Karten-Format verbreitete sich vor allem durch die Einführung neuer Modelle von Apple, wie das iPad aus dem Jahr 2010 und das iPhone 4.

Nano-SIM

Fast die komplette Länge und Breite nimmt bei diesem SIM-Karten-Format der Chip ein. Die 8,8 x 12,3 mm beschränken sich somit auf das Wesentliche. Die Vorgänger der Nano-SIM können Sie problemlos auf deren Größe zuschneiden und somit auch größere Varianten in Geräte mit diesem SIM-Karten-Format einsetzen. Die ersten kompatiblen Modelle sind das Samsung Galaxy S3 und das iPhone 5 gewesen.

Auf dem Speicher der SIM-Karte lassen sich zum Beispiel Telefonnummern, Textnachrichten und Notizen speichern. Auf diese können Sie auch dann zugreifen, wenn Sie die Mini-, Micro- oder Nano-SIM in ein anderes Mobilgerät einsetzen.

SIM-Karte wechseln

Ein wichtiges Thema spielt die Größe, wenn Sie die SIM-Karte austauschen müssen. Dies ist dann erforderlich, wenn Sie sich für einen neuen Mobilfunkanbieter oder ein neues Gerät mit einem anderen SIM-Karten-Format entscheiden. Sie bekommen dann eine neue Karte, die Sie in Ihr Smartphone einsetzen müssen. Ist dieses schon etwas älter, passt ein moderneres Format nicht mühelos hinein. Ein spezieller SIM-Adapter ist dafür die Lösung.

Es geht natürlich auch anders herum: Sie haben sich das neueste Smartphone gekauft und möchten Ihre bisherige SIM-Karte einlegen. Diese ist jedoch zu groß, weil der Kartenslot des Geräts für Nano-Größen gemacht ist. Das passende Format erhalten Sie, indem Sie dieses zuschneiden oder in einem Handygeschäft ausstanzen lassen. Alternativ beantragen Sie bei Ihrem Anbieter eine Nano-SIM.

Was müssen Sie außerdem generell und im Besonderen beim Kartenwechsel beachten?

1. Daten vor dem Tausch sichern

Wenn Sie Ihre SIM-Karte wechseln, werden Ihre Kontakte sowie weitere wichtige Daten nicht automatisch übernommen. Dies ist nur möglich, wenn Sie für Telefonnummern als Speicherort die SIM-Karte angegeben haben. Auch eine gewisse Anzahl an SMS können Sie dort speichern. Dies ist sinnvoll, wenn Sie die SIM in einem anderen Handy nutzen möchten. Möchten Sie eine neue in Ihr bisher genutztes Gerät einsetzen? Dann sollten Sie Kontakte und SMS darauf abspeichern, damit die Daten nicht verloren gehen. Wie das funktioniert, lesen Sie in der Bedienungsanleitung Ihres Handys nach.

2. SIM-Karte bei Smartphone mit abnehmbarer Rückseite wechseln

Zuerst schalten Sie das Gerät aus und entfernen dann das Gehäuse an der Rückseite. Nehmen Sie den Akku heraus, denn darunter befindet sich die Karten-Halterung. Diese ist je nach Modell unterschiedlich groß und für bestimmte SIM-Karten-Formate geeignet. Schieben oder legen Sie die Karte an ihren angestammten Platz. Danach setzen Sie den Akku wieder ein und befestigen die Gehäuserückseite.

3. SIM-Karte in Modell mit Kartenslot einsetzen

Bei modernen Smartphones können Sie die Rückseite nicht abnehmen. Diese haben stattdessen einen Kartenschacht an der Seite ihres Gehäuses. Öffnen Sie diesen mit einem nadelähnlichen Werkzeug, das dem Lieferumfang Ihres Mobiltelefons üblicherweise beiliegt. Schalten Sie dafür das Gerät aus und stecken Sie das Werkzeug in das kleine Loch des Kartenschachts. Drücken Sie leicht, bis dieser herausfährt. Ziehen Sie ihn vollständig heraus und legen Sie die Karte richtig herum ein. Danach schieben Sie den SIM-Kartenslot wieder hinein.

4. Was tun, wenn das Format zu groß ist?

Haben Sie bisher ein Handy mit einer Standard-SIM genutzt und steigen auf ein neueres um? Dann brauchen Sie eine kleinere SIM-Karten-Größe, die Sie zuschneiden lassen können. Wichtig ist dabei, darauf zu achten, dass der Chip nicht beschädigt wird. Herausstanzen ist eine bessere Möglichkeit. Dazu können Sie entsprechendes Werkzeug kaufen oder in einen Handyshop gehen.

5. Wie lässt sich ein zu kleines Format einsetzen?

Sie haben eine Nano- oder Micro-SIM und möchten diese in ein Handy legen, das sich nur für größere Karten-Formate eignet? Dann nutzen Sie einfach einen Adapter. Diesen können Sie normalerweise im Set mit verschiedenen Größen kaufen. Suchen Sie die passende Größe heraus und legen Sie Ihre SIM-Karte hinein. Achten Sie darauf, dass diese möglichst fest im Adapter sitzt. So kann sie nicht herumrutschen oder sogar herausfallen.

TIPP: Benötigen Sie ein anderes SIM-Karten-Format, können Sie dies bestellen. Sie erhalten die passende Größe innerhalb weniger Tage.

Informieren Sie sich über SIM-Karten-Formate, stoßen Sie auch auf diese drei Bezeichnungen (Dual-, Triple- und Multi-SIM). Jedoch haben sie nicht alle etwas mit der Größe zu tun. Bei Dual- und Multi-SIM geht es eher um die Nutzungsmöglichkeiten. Demnach bedeutet Dual-SIM, dass Sie in Ihrem Smartphone mittels zweier Kartenslots Platz für zwei SIM-Karten haben. Dadurch können Sie beide einsetzen und zum Beispiel ein Gerät sowohl für die private als auch die berufliche Rufnummer verwenden. Möchten Sie unter ein und demselben Anschluss mehrere Geräte nutzen? Darauf ist die MultiSIM die richtige Antwort. Möchten Sie zum Beispiel ein Smartphone und ein Tablet parallel nutzen, können Sie sich bei der Telekom für einen der Multi-SIM-Tarife entscheiden. So brauchen Sie die SIM-Karte nicht mehr umstecken, wenn Sie das andere der beiden Geräte verwenden möchten.

Bei der Triple-SIM spielt dagegen die Größe eine Rolle: Sie ist die Lösung für das Problem mit den unterschiedlichen SIM-Karten-Formaten und vereint drei verschiedene Varianten mit vorgestanzten Konturen. Brauchen Sie eine Micro- oder Nano-SIM, brechen Sie das entsprechende Format lediglich aus der Karte heraus.

Quelle: Deutsche Telekom AG |

Alle SIM-Karten-Formate im Überblick

Deutsche Telekom AG

Sicher verbunden im IoT: Prüfung von SIM, eSIM, iSIM und nuSIM

TÜV Informationstechnik GmbH - TÜV NORD GROUP |

eSIM |

Nicht sichtbare eSIM

.

Telefonieren und Sprachnachrichten verschicken ohne Einlegen einer SIM-Karte aus Plastik: Die „Xplora X5 Play eSIM Kids Watch“ ist die erste Smartwatch für Kinder mit eSIM.

Quelle: Deutsche Telekom AG

|

Die Mobilfunkkarte "eSIM" ist auf dem Vormarsch. Das "e" steht für "embedded" – also fest eingebaut in Smartphone, Tablet, Auto & Co. Das erleichtert Kund*innen, von einem Gerät zum anderen zu wechseln.

Wer ein neues Handy hat, hantiert mitunter mit Büroklammern, um die SIM-Karte aus dem alten Gerät heraus- und ins neue hineinzufummeln. Schließlich geht es nicht ohne diesen Chip. Er trägt die persönliche Rufnummer, stellt die Verbindung zum Mobilfunknetz her und ist quasi der individuelle Fahrschein des Kunden darin. Doch diese umständlichen Handgriffe werden langsam seltener dank eines praktischen Nachfolgers. Dieser Chip ist "fest verbaut" oder "eingebettet" im Gerät (Tablets und Smartphones sowie in Fitnessuhren und Autos). Der Chip ist kleiner als ein Ein-Cent-Stück und besonders haltbar. Er lässt sich jederzeit mit neuen Vertragsdaten überschreiben. Die eSIM enthält wie die SIM-Karte sämtliche Informationen über die Tarifwelt der Kundin oder des Kunden. Seit 2019 nimmt die Anzahl eSIM-fähiger Geräte im Telekom-Netz kontinuierlich zu.

Kund*innen mit eSIM-Geräten aktivieren flexibel und schnell den gebuchten Tarif, ad hoc und immer dann, wenn gerade nötig. Die eSIM kommt zu den Kund*innen, egal wo diese gerade sind – beispielsweise auch in den Urlaub. Genauso einfach wird es, gut erhaltene Geräte weiterzugeben, zum Beispiel innerhalb der Familien. |

|

Wie funktioniert so eine Neuaktivierung oder ein Wechsel von einem Gerät mit eSIM zum anderen?

Neben dem "klassischen" Aktivierungscode-Verfahren bietet die Telekom die Aktivierung über "eSIM direct" an. Mit eSIM direct wird die Aktivierung des eSIM-Profiles auf dem Endgerät durch den Netzbetreiber angestoßen. Die Kundin oder der Kunde muss nur noch auf seinem Gerät mit "OK" bestätigen. Das eSIM-Profil wird unmittelbar nach Bestellabschluss auf das Gerät übertragen. Es kann sofort genutzt werden. Das eSIM-Profil enthält alle Informationen, die notwendig sind, um im Mobilfunknetz der Telekom zu surfen und zu telefonieren. Alles das ist für die Kund*innen deutlich komfortabler. Und: Es lassen sich so auch Geräte ohne Display im IoT (Internet of Things; Internet der Dinge), wie beispielsweise Tracker, einfacher anbinden.

Bis die eSIM die klassische SIM-Karte komplett abgelöst haben wird, wird indes noch einige Zeit vergehen, so Telekom-Fachleute. Die Hersteller setzen bei der neuen Geräte-Generation von Smartphones und Tablets derzeit verstärkt auf DualSIM-Geräte*. Diese funktionieren sowohl mit herkömmlicher Plastik-SIM-Karte als auch mit eSIM

* Ein Dual-SIM-Gerät (Smartphones, Tablets) hat einen zweiten Kartenslot, um zwei SIM-Karten gleichzeitig einzusetzen. Bei den meisten Handys kann jedoch nur eine SIM-Karte aktiv genutzt werden. Deshalb entscheiden Sie selbst, welche SIM-Karte verwendet wird. Dadurch müssen Sie keine SIM-Karten austauschen, wenn Sie zwischen verschiedenen Tarifen wechseln möchten, sondern entscheiden in den Einstellungen Ihres Handys selbst, welche SIM-Karte und welchen Mobilfunk-Tarif Sie nutzen. Besonders zur Trennung von beruflichen und privaten Kontakten ist das sinnvoll. Schalten Sie beispielsweise zu einer bestimmten Uhrzeit Ihre berufliche SIM-Karte ab, damit Sie nicht mehr unter Ihrer geschäftlichen Rufnummer erreichbar sind, bis Ihre Geschäftszeiten wieder beginnen.

Eine eSIM gibt es nicht nur für Laufzeitverträge. Auch für einen Prepaid-Tarif ist die Aktivierung einer eSIM möglich. Dies ist vor allem für Personen von Vorteil, die flexibel bleiben möchten. Laden Sie einfach immer so viel Guthaben auf, wie Sie gerade benötigen.

Wenn Sie eine Prepaid eSIM nutzen möchten, können Sie diese entweder direkt bei Ihrem Bestellprozess online auswählen oder Sie besorgen sich eine handelsübliche Prepaid-SIM, zum Beispiel in einem Telekom Shop in Ihrer Nähe, und aktivieren diese anschließend.

Nach der Aktivierung Ihrer Prepaid-Karte kontaktieren Sie den Kundenservice der Telekom, der Ihnen einen Code für die Freischaltung Ihrer eSIM zur Verfügung stellt. Nutzen Sie bereits einen Prepaid-Tarif bei der Telekom mit physischer SIM-Karte und möchten auf eine eSIM wechseln, loggen Sie sich zunächst im Kundencenter ein, um die Prepaid eSIM für Ihr Smartphone zu beantragen.

Quelle: Deutsche Telekom AG |

Einfach erklärt: eSIM

Deutsche Telekom AG

Welche Geräte unterstützen eSIM?

Deutsche Telekom AG

nuSIM – die integrierte SIM für das Internet der Dinge

Ümit Günes, Deutsche Telekom AG |

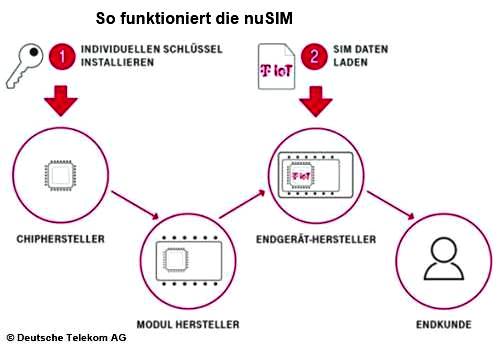

nuSIM |

nuSIM - die neue SIM für IoT-Lösungen

Quelle: Ümit Günes, Deutsche Telekom AG

|

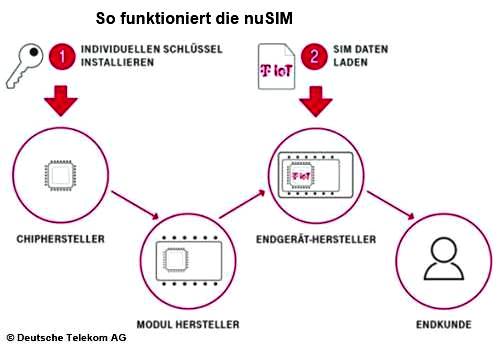

Die nuSIM ist ein integriertes SIM-Kartenformat (iSIM), das von der Deutschen Telekom zusammen mit anderen Technologiepartnern für das Internet der Dinge (IoT) entwickelt wurde. Im Vergleich zur embedded SIM (eSIM) ist sie direkt in den Modem-Chip integriert und besitzt nur die für das IoT benötigten Funktionen. |

|

Die eSIM kommt mittlerweile in Smartphones und Smartwatches ebenso zum Einsatz wie in vernetzten Autos. Mit der nuSIM folgt jetzt eine Weiterentwicklung der integrierten SIM speziell für Anwendungen im Internet der Dinge, bei denen die Kosten entscheidend sind.

Apple, Google und Samsung setzen ebenso auf diese wie Audi, BMW und Mercedes: die embedded SIM, kurz eSIM. Im Gegensatz zu den physischen Mini-, Micro- und Nano-SIM-Karten löten Hersteller diese integrierte SIM als winzigen Chip direkt auf die Platine eines Smartphones oder einer Kommunikationseinheit fürs Auto. Der Vorteil ist, dass die Hardwarekomponenten wie etwa der Schlitten für die SIM-Karte und die Datenschnittstelle werden überflüssig – und müssen demzufolge auch nicht mehr bei der Konzeption eines Geräts mitgedacht werden. Der freigewordene Platz steht nun anderen Bauteilen zur Verfügung oder kann eingespart werden. |

. .

nuSIM – die integrierte SIM für das Internet der Dinge

Ümit Günes, Deutsche Telekom AG

|

Im Vergleich zur eSIM (embedded SIM), wie sie schon in vielen Smartphones, Tablets oder IoT-Devices zu finden ist, verzichtet die nuSIM auf überflüssige Funktionen, die für die Anwendungen des Internets der Dinge nicht benötigt werden. So fehlen beispielsweise Sprachfunktionen oder SIM-Karten-Menüs. Typische Anwendungsbereiche sind vernetzte Strom-, Wasser- und Gaszähler, vernetzte Straßenlampen, Smart Parking oder vernetzte Sensoren für Umweltdaten.

Die nuSIM zählt zur Klasse der iSIM (integrated SIM). Sie ist zwar wie die embedded SIM ebenfalls fest in den Geräten verbaut, unterscheidet sich aber in einigen Merkmale von ihr. So handelt es sich nicht mehr um einen separaten Chip, sondern um eine direkt im Modem-Chip integrierte SIM-Funktion. Es ist kein zusätzliches Bauteil auf der Platine notwendig. Im Vergleich zur eSIM fehlen einige Funktionen. Beispielsweise sind dies das ersetzbare Bootstrap-Profil, einige SMS-Funktionen, Benutzeroberflächen oder Sprachfunktionen. Aus Sicht der Telekom stellt das integrierte SIM-Kartenformat keine konkurrierende Lösung zur eSIM dar. Es handelt sich um Lösungen für unterschiedliche Anforderungen.

Vorteile der nuSIM

Nach Angaben der Telekom bietet das neue integrierte SIM-Kartenformat einige Vorteile. Die wichtigsten sind:

• unempfindlich gegen Erschütterungen und Temperaturschwankunge

• kein SIM-Kartenslot oder -schlitten mehr notwendig

• geschlossene Bauweise des Geräts möglich

• hohe Lebensdauer

• kaum Manipulationsmöglichkeiten

• verschlüsselt gespeicherte Anmeldeinformationen für das Mobilnetz

• kleinere IoT-Geräte möglich

• niedriger Energieverbrauch und lange Batterielebensdauer

• niedrige Herstellungskosten

• Auslieferung ab Werk mit Betreiberprofilen

• sofort einsatzbereite Lösung

• kein Aufwand für Logistik und Lagerhaltung der SIM-Karten |

Was ist eine nuSIM?

Dipl.-Ing. (FH) Stefan Luber / Dipl.-Ing. (FH) Andreas Donner,

IP-Insider - Vogel IT-Medien GmbH |

|

Passwort |

Gewusst wie: Sechs Tipps für bessere Passwörter

Quelle: Christoph Bös, Microsoft Deutschland

|

Ein Passwort sollte bestimmte Qualitätsanforderungen erfüllen und immer nur für einen Zugang genutzt werden, denn Hacker haben Werkzeuge, die vollautomatisch alle möglichen Zeichenkombinationen ausprobieren, ganze Wörterbücher einschließlich gängiger Kombinationen aus Wörtern und angefügten Zahlen testen oder einmal im Internet veröffentlichte Zugangsdaten bei allen möglichen Diensten durchprobieren. |

|

Passwörter dienen nicht nur zum Schutz von vertraulichen Daten. Inzwischen ist es üblich, dass man sich bei unterschiedlichen Anbietern im Internet jeweils ein Konto oder einen Zugang (Account) anlegen kann. Die Anmeldung an diesem Account wird mit einem Passwort geschützt. Was könnte passieren, wenn sich jemand unter Ihrem Namen dort anmeldet? Wer möchte schon gerne, dass Fremde unter dem eigenen Namen E-Mails verschicken oder teure Waren im Internet ersteigern können?

Viele Online-Dienstleister bieten Verfahren an, mit denen die Nutzerinnen und Nutzer sich zusätzlich zur Passworteingabe identifizieren können, wenn sie sich in ein Konto einloggen. Diese sogenannte Zwei-Faktor-Authentisierung gibt es in zahlreichen Varianten, die vom individuellen Code per SMS bis zu einem hardware-gestützten TAN-Generator reichen können. In jedem Fall bietet ein Log-In mit einem zweiten Faktor ein höheres Maß an Sicherheit als nur die Eingabe von Benutzername und Passwort. Dabei bieten vor allem hardware-gestützte Verfahren ein hohes Maß an Sicherheit und sollten wenn möglich ergänzend zu einem starken Passwort genutzt werden. |

Experten von Hive Systems prüfen jedes Jahr, wie lange es mit aktueller Hardware dauert, Passwörter in bestimmter Zusammensetzung per Brute-Force-Angriff zu knacken. Die schlechte Nachricht: Es geht immer schneller und die alte Regel mit den 8 Zeichen für Passwörter schützt nicht mehr.

Wirft man einen Blick auf die Tabelle, dann erkennt man, dass besonders numerische Passwörter leicht zu knacken sind. Das ist auch logisch, denn der Zeichenvorrat ist überschaubar. Wenn es also um klassische PINs geht, dann erreicht man erst ab 16 Stellen eine akzeptable Sicherheit.

Guckt man bei 8 Zeichen langen Passwörtern, dann muss schon einen guten Zeichenmix verwenden, damit ein Passwort nicht schnell geknackt werden kann. Man sollte aber immer im Hinterkopf haben, dass die Passwörter Ihr ganzes Leben lang Schutz bieten sollten.

Mixt man in ein 8 Zeichen langes Passwort Groß- und Kleinschreibung, Zahlen und Sonderzeichen, ist es nach 7 Jahren geknackt. Das klingt lange, aber sicher wollen Sie auch nicht, dass jemand in 7 Jahren Ihre Mails lesen oder auf Ihr Online-Banking.